Informationsrisikomanagement

ein Überblick

Der Schutz von Informationen ist für Unternehmen mit Blick auf die beständig steigende Digitalisierung, die zunehmende technische Verarbeitung von Daten und zunehmende Bedrohungen essenziell. Diesen Bedrohungen, also Ereignisse mit negativen Auswirkungen für das Unternehmen, ist vor allem die IT und damit auch die dort gespeicherten Informationen bspw. durch Cyber-Attacken ausgesetzt. Zudem legt der Regulator mit den XAIT und DORA einen Schwerpunkt auf das Identifizieren und aktive Managen von Risiken. Das Informationsrisikomanagement bildet hierbei den zentralen Ausgangspunkt für alle Maßnahmen, die die Identifikation und Bewertung von Assets sowie Risiken und die Definition und Umsetzung von Maßnahmen betreffen. Unternehmen sollten daher eine effiziente Strategie mit Kosten-Nutzen-Betrachtung im Umgang mit Risiken finden. Dabei sollte immer ein ganzheitlicher Ansatz zum Management der identifizierten Risiken innerhalb des Informationssicherheitsmanagementsystems (ISMS) gewählt werden.

Julian Philippi

Manager im Bereich IT Security Management

Das Informationsrisikomanagement als ganzheitlicher Bestandteil des ISMS

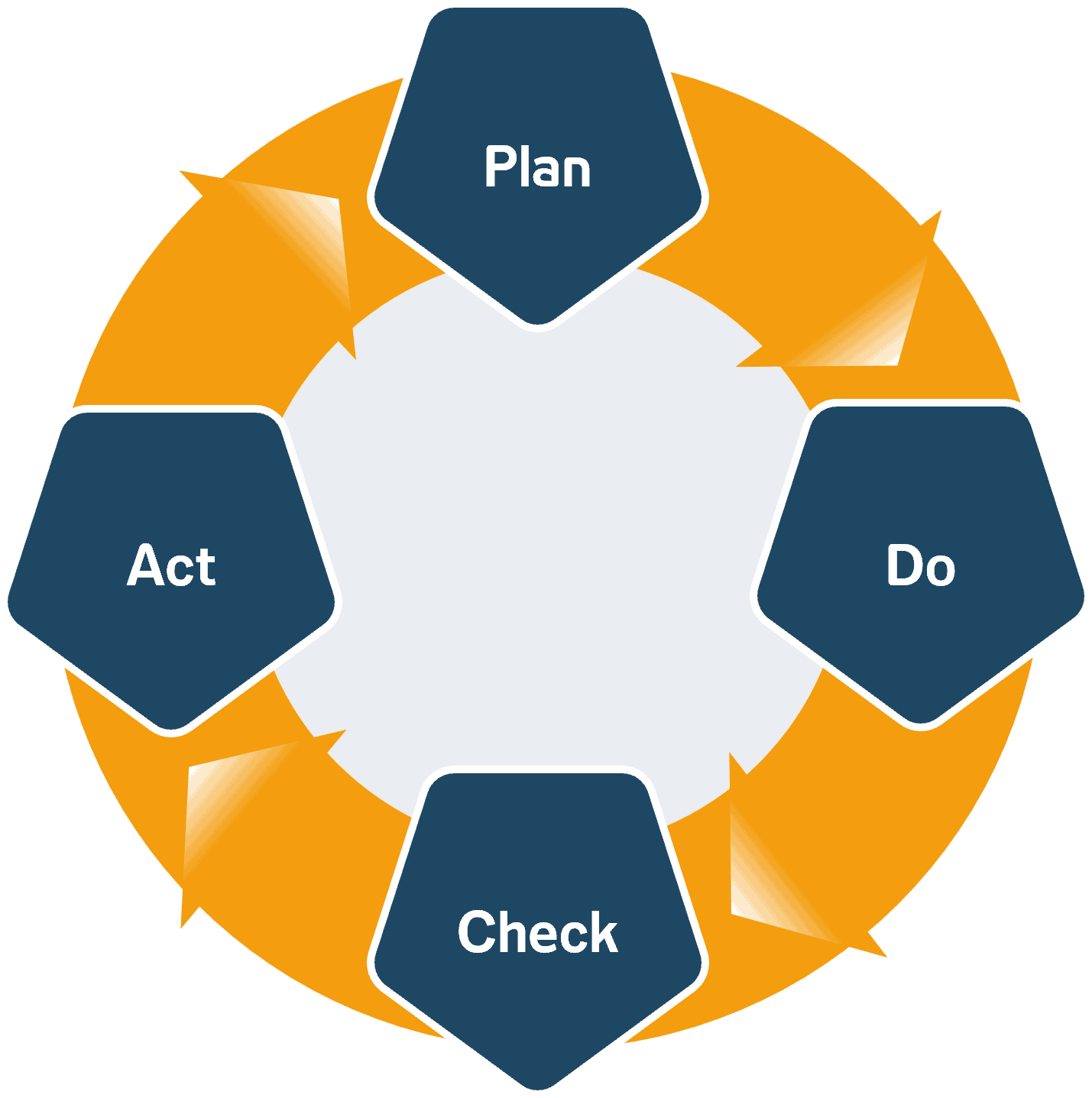

Klassischerweise wird das ISMS in vier Phasen (PDCA-Zyklus) strukturiert:

Abb. 1: PCDA-Zyklus des ISMS; Quelle: ADWEKO Consutling GmbH

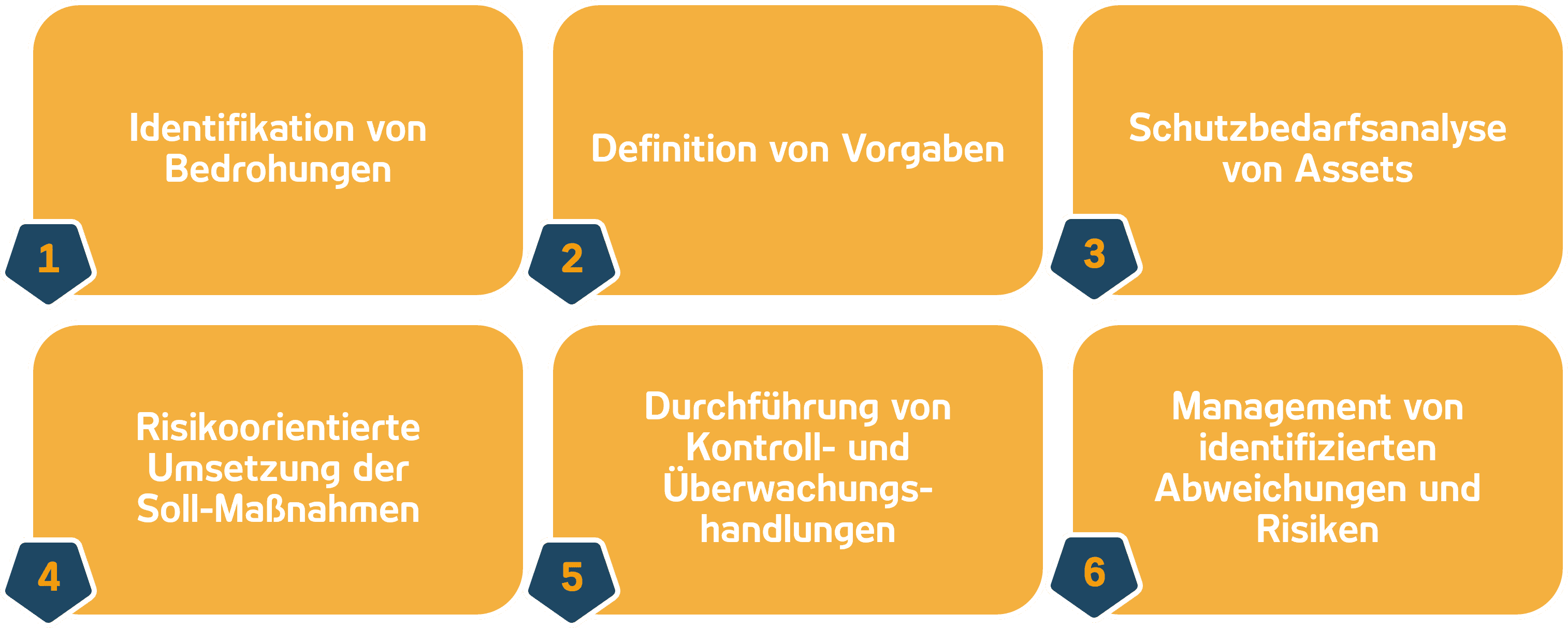

Darauf aufbauend bildet Innerhalb des ISMS das Informationsrisikomanagement den zentralen Ausgangspunkt. Dieses funktioniert optimal durch eine als best-practice etablierte Abfolge von Tätigkeiten – eine Zusammenfassung:

Abb. 2: Aufgaben des Informationsrisikomanagement; Quelle: ADWEKO Consutling GmbH

Zum Schutz vor identifizierten Bedrohungen werden für die verschiedenen Assets des Unternehmens Vorgaben definiert, die den Soll-Maßnamen-Katalog bilden, wie er bspw. auch in den XAIT gefordert wird. Parallel hierzu wird der Informationsverbund aufgebaut, der die Summe aller Assets des Unternehmens (bspw. Informationsobjekte, Prozesse, Anwendungen, IT-Systeme und Dienstleister) bildet sowie deren Beziehungen und Abhängigkeiten untereinander abbildet. Über den Informationsverbund und die Beziehungen der Assets zueinander kann so ausgehend von den Informationen und Prozessen der Schutzbedarf der Assets bestimmt und die notwendigen Maßnahmen umgesetzt werden. Diese Aktivitäten sollten durch Kontrollen hinsichtlich ihrer Vollständigkeit, Wirksamkeit, Angemessenheit und Aktualität wie bspw. im Rahmen eines Soll-Ist-Abgleichs regelmäßig und anlassbezogen überprüft werden. Die Erkenntnisse aus der Analyse der Bedrohungen, des Schutzbedarfs der Assets und der Durchführung von Kontroll- und Überwachungshandlungen werden in einem ganzheitlichen Informationsrisikomanagement gebündelt und bei der Risikobewertung herangezogen.

1 I 6 Die Identifikation von Bedrohungen

Bei der Identifikation von Bedrohungen sollte die individuelle Bedrohungslage, inklusive der jeweiligen Spezifika des Instituts, bewertet werden. Um eine individuelle Bewertung durchführen zu können sollten potenzielle Gefährdungen betrachtet werden. Dabei können sich Unternehmen beispielsweise an den 47 elementaren Gefährdungen des BSI orientieren. Diese bilden eine gute Basis für die institutsspezifische Betrachtung der Bedrohungslage und können individuell angepasst bzw. ergänzt werden.

Neben den Informationssicherheitsaspekten sollten bspw. auch Aspekte aus dem BCM berücksichtigt werden, sodass eine möglichst realitätsnahe Einschätzung der Gefährdungslage erfolgen kann. Je nach Risikoansatz lassen sich davon ausgehend verschiedene Verfahren ableiten.

Generell sollten an dieser Stelle der wirtschaftliche Schaden sowie die Eintrittswahrscheinlichkeit eines Schadensereignisses bewertet werden. Ob hierzu eine Aggregation verschiedener Bedrohungen zu Szenarien oder eine individuelle Betrachtung der Bedrohungen durchgeführt wird, ist institutsspezifisch und kann durch das Institut selbst entschieden werden. Dabei sollten alle Bedrohungen betrachtet und für die jeweiligen Betrachtungsebenen ein maximaler Schadenswert, risikomindernde Maßnahmen und Eintrittswahrscheinlichkeiten bestimmt werden. Bei der Bestimmung der Eintrittswahrscheinlichkeiten, sollten die risikomindernden Maßnahmen für eine Brutto-Netto-Betrachtung berücksichtigt werden. Zudem bietet es sich an, strukturell die Assets des Informationsverbund auszuweisen, die den jeweiligen Bedrohungen ausgesetzt sind.

2 I 6 Definition von Vorgaben

Aus der Gefährdungsanalyse kann abgeleitet werden, welche Assets welchen Bedrohungen ausgesetzt sind und mit welchen Maßnahmen diese geschützt werden können.

Die Maßnahmen, mit denen die Assets des Informationsverbund geschützt werden sollen, werden im Regelfall in einem institutsspezifischen Sollmaßnahmen-Katalog definiert. Hierzu werden klassischerweise durch die 2nd Line die regulatorisch relevanten Anforderungen an die Informationssicherheit identifiziert und unter Berücksichtigung des Stands der Technik in interne Vorgaben überführt. Hierbei wird im Regelfall auf den regulatorisch notwendigen Maßnahmen und gängigen Standards wie der ISO/27000er-Reihe aufgesetzt.

Diese Vorgaben regeln, welche Maßnahmen zum Schutz der Informationen des Instituts ergriffen werden sollen. Hierbei bietet es sich an, bei der Asset-Zuordnung auf den Ergebnissen der Gefährdungsanalyse aufzusetzen, um risikobasiert effektive Maßnahmen umzusetzen. Je nach Größe des Instituts können diese Vorgaben durch die Fachbereiche, wie bspw. das Berechtigungsmanagement oder den IT-Betrieb, weiter heruntergebrochen werden. So kann zusätzlich geregelt werden, wie die Sollmaßnahmen konkret umzusetzen sind und Spezifika der eingesetzten Tools können mit betrachtet werden.

3 I 6 Schutzbedarfsanalyse von Assets

Klassischerweise wird in der Informationssicherheit ein institutsspezifischer Informationsverbund aufgebaut, der die Summe aller dem Institut zugehörigen Assets abbildet und neben den klassischen IT-Assets (bspw. Anwendungen, IT-Systeme oder Infrastrukturkomponenten) auch Non-IT-Assets wie Dienstleister, Prozesse, Raumbereiche und Rollen sowie die Informationsobjekte des Instituts umfasst. Hierzu müssen alle relevanten Assets identifiziert und inventarisiert werden, es bietet sich also an, auf vorhandenen Datenquellen wie die Configuration Management Data Base (CMDB) aufzusetzen und diese im Informationsverbund zu konsolidieren.

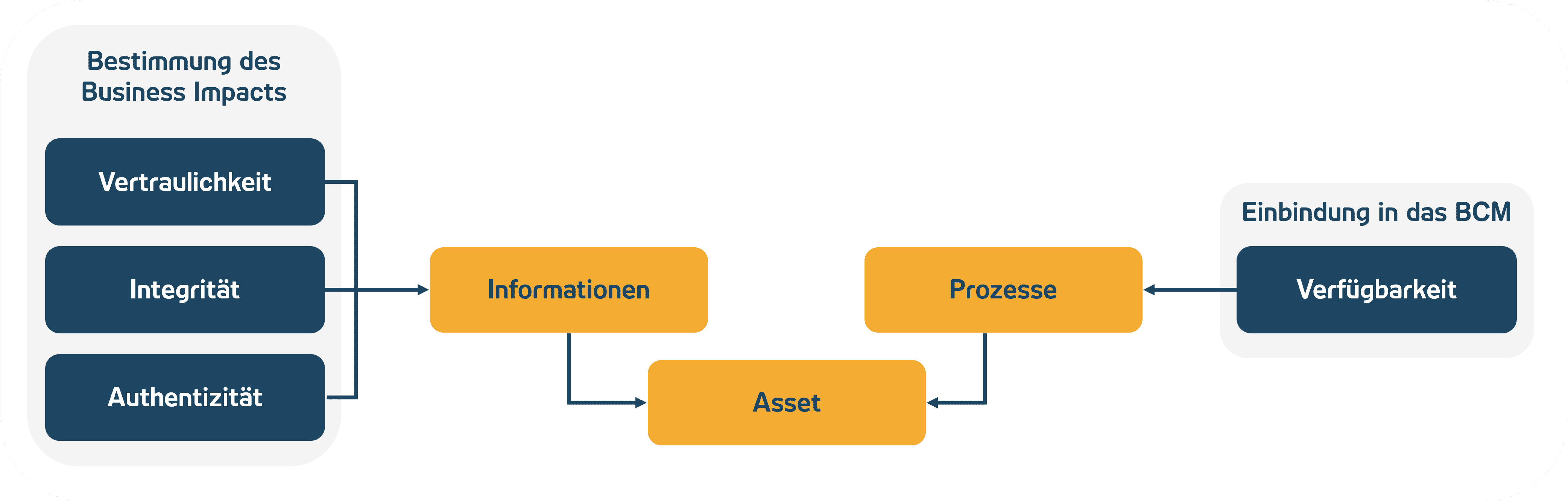

Der Schutzbedarf für die Assets sollte von den Informationsobjekten (auf Basis der Schutzziele Vertraulichkeit, Integrität und Authentizität) und den Prozessen (auf Basis des Schutzziels Verfügbarkeit) abgeleitet werden. Dabei kann auf der Risikomatrix und den dort definierten Risikokategorien des zentralen Risikomanagements aufgesetzt werden.

Abb. 3: Schutzbedarfsbestimmung als Ausgangspunkt für das IRM; Quelle: ADWEKO Consutling GmbH

Um eine nachvollziehbare Schutzbedarfsvererbung von den Informationen und Prozessen auf die weiteren Assets des Informationsverbunds zu ermöglichen, sind die Verknüpfungen und Abhängigkeiten im Rahmen der Strukturanalyse zu erfassen. Es empfiehlt sich eine automatisierte Methodik zur kaskadierenden Schutzbedarfsvererbung systemseitig abzubilden, die sich bspw. am OSI-Modell orientiert, um sicherzustellen, dass alle Assets einen nachvollziehbaren Schutzbedarf für die verschiedenen Schutzziele haben.

4 I 6 Risikoorientierte Umsetzung der Soll-Maßnahmen

Im Anschluss an die Definition der Informationssicherheitsvorgaben und die Schutzbedarfsanalyse sollten die relevanten Vorgaben den Assets zugeordnet werden. Die Zuordnung sollte unter Berücksichtigung des Asset-Typus (bspw. Anwendung, Raumbereich Server oder Dienstleister) und des Schutzbedarfs je Schutzziel erfolgen.

Idealerweise erfolgt die Zuordnung systemseitig und läuft regelmäßig und anlassbezogen bspw. bei unterjährigen Änderungen der Informationssicherheitsvorgaben oder des Schutzbedarfs. Auf Basis dieser Zuordnung wird für den Asset-Verantwortlichen ersichtlich, welche Vorgaben für ihn relevant sind. Dadurch kann sichergestellt werden, dass die Ressourcen des Instituts effizient eingesetzt werden können.

5 I 6 Durchführung von Kontroll- und Überwachungshandlungen

Nach Umsetzung der Informationssicherheitsvorgaben sollte eine Überprüfung der vollständigen und angemessen Umsetzung erfolgen. Hierbei dokumentiert der Asset-Verantwortliche, ob und wie die Vorgabe für das Asset umgesetzt wurde. Sofern Vorgaben nicht umgesetzt worden sind, sollten diese als sogenannte Abweichungen identifiziert und hinsichtlich ihres Risikogehalts/Impacts bewertet werden, bevor sie an das Risikomanagement weitergeleitet werden.

Ob die Umsetzung der Vorgaben angemessen ist, kann bspw. durch den Vorgabenverantwortlichen in einer Angemessenheitskontrolle validiert werden. Dieser sogenannte Soll-Soll-Abgleich sollte jährlich durchgeführt werden, um einen aktuellen Überblick über die Umsetzung der Informationssicherheitsvorgaben zu bekommen.

Aufbauend aus den Erkenntnissen des Soll-Soll-Abgleichs ist ein Soll-Ist-Abgleich zur Überprüfung der wirksamen und aktuellen Umsetzung der Vorgaben durchzuführen, der bspw. in den Bankaufsichtlichen Anforderungen an die IT gefordert wird. Durch eine unabhängige Prüfungsinstanz wie bspw. die 2nd Line sollte die wirksame und vollständige Umsetzung der als umgesetzt bewerten Vorgaben für die Assets des Informationsverbunds durchgeführt werden. Es bietet sich auch hier an, ein risikoorientiertes Vorgehen abzustimmen und keine jährliche vollständige Überprüfung über alle Assets und Vorgaben vorzunehmen.

Die Vollständigkeit des Soll-Ist-Abgleichs sollte eher durch eine Automatisierung bei IT-Assets und über den Lebenszyklus der Assets erreicht werden, in dem die Grundgesamtheit für den Soll-Ist-Abgleich rolliert. Was konkret überprüft wird, kann beispielsweise in einem Prüfplan geregelt werden, der einen Aspekt des Kontroll- und Überwachungsprogramm der 2nd Line darstellt.

6 I 6 Management von identifizierten Abweichungen und Risiken

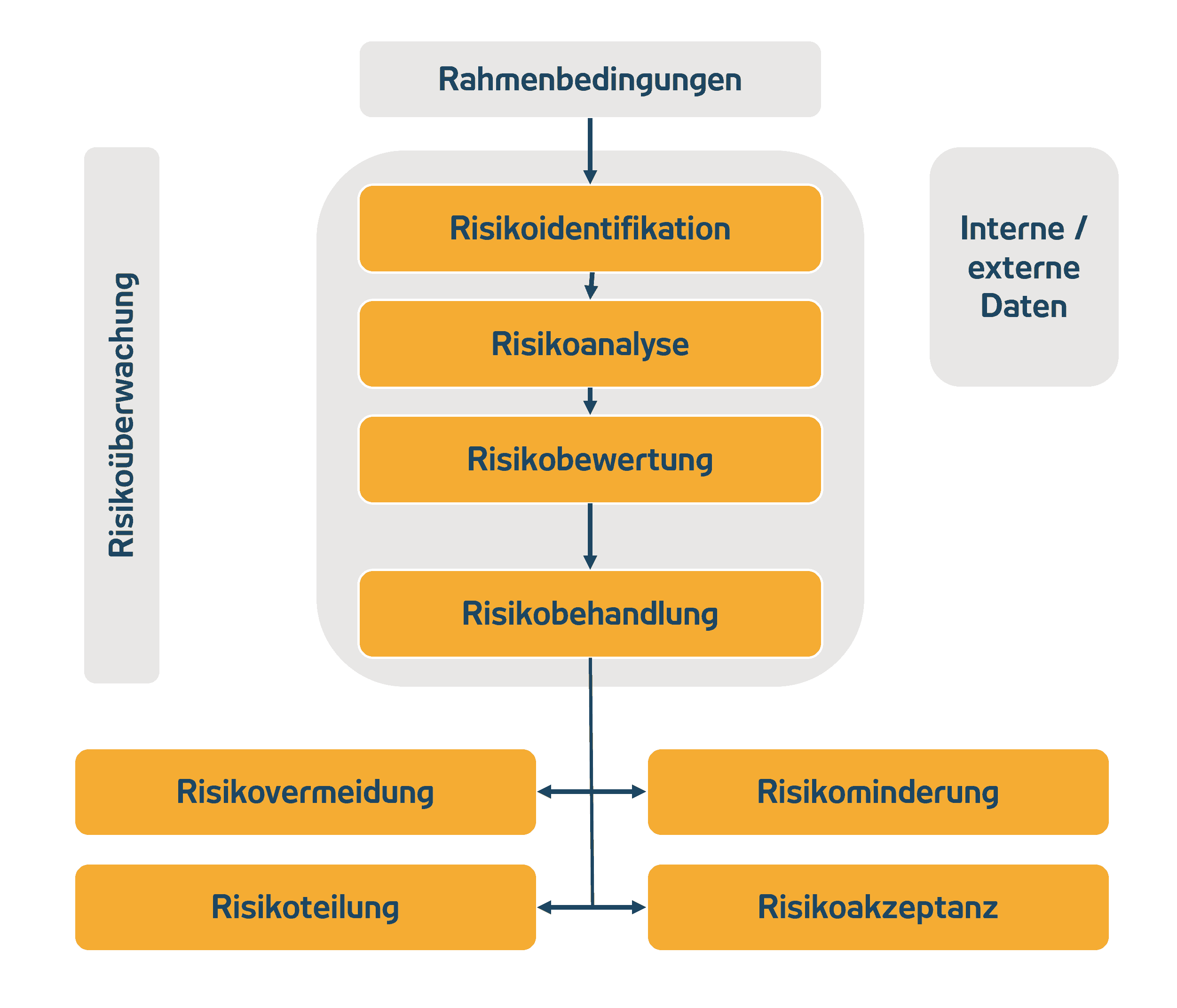

Die identifizierten Abweichungen sollten sowohl qualitativ als auch quantitativ bewertet werden und über die Struktur des Informationsverbunds in das Risikomanagement einfließen. Bei der qualitativen Bewertung der Abweichungen sollten die fachlichen Experten bspw. in der IT-Sicherheit oder im Berechtigungsmanagement eingebunden werden. Auf dieser Basis können zentrale Maßnahmen mit hoher Wirkungsbreite aufgesetzt werden.

Zur Risikobewertung bietet sich eine Aggregation auf Prozessebene an, da die hierfür verantwortlichen Fachbereiche eine für sie greifbare Ebene zur Bewertung von Schadenshöhe und Eintrittswahrscheinlichkeit haben. Sofern die Ergebnisse der Schutzbedarfsanalyse, des Soll-Soll- und Soll-Ist-Abgleichs sowie der Gefährdungsanalyse in einem System vorgehalten werden, kann eine weitgehend automatisierte Vorbewertung der Risiken erfolgen, die dann die Grundlage für die finale Bewertung durch den Fachbereich bildet. Zudem kann so die anlassbezogene Risikobewertung vereinfacht abgebildet werden, da in definierbaren Zyklen entsprechend vorbewertete Risiken aktualisiert werden und bei wesentlichen Veränderungen aus der Gefährdungsanalyse, dem Soll-Soll- und Soll-Ist-Abgleich oder der Schutzbedarfsanalyse reagiert werden kann.

Abb. 4: Risikomanagementprozess; Quelle: ADWEKO Consutling GmbH

Neben der Risikobewertung ist der verantwortliche Fachbereich auch für die Festlegung der Risikostrategie und im Falle der Mitigation für die Definition von Maßnahmen verantwortlich.

Bei den zu definierenden Risikomaßnahmen bietet es sich an, institutsweit wirkende Maßnahmenvorschläge zu erarbeiten, die eine möglichst hohe risikomindernde Wirkung haben, und auf denen die Fachbereiche aufsetzen können. Es steht den Fachbereichen allerdings auch frei, weitere Maßnahmen zu definieren. Da häufig die für die Umsetzung verantwortlichen von den das Risiko tragenden Fachbereichen abweichen, sollte sowohl bei der Definition als auch bei der Umsetzung der Maßnahmen ein regelmäßiger Austausch erfolgen. Ein zentrales Abweichungsmanagement zum Tracking der Maßnahmenumsetzung empfiehlt sich.

Wir empfehlen einen ganzheitlichen Prozess für Informationsrisikomanagement im Rahmen des ISMS

Das Informationsrisikomanagement bietet viele Möglichkeiten, wie Risiken identifiziert, bewertet und gesteuert werden. Strukturell verantwortlich ist das ISMS, wobei die operative Verantwortung bei den Fachbereichen liegt. Es gilt als best-practice einen ganzheitlichen Prozess, der an die vier Phasen des ISMS (Plan, Do, Check, Act) angelehnt ist, zu etablieren. Dieser sollte von der Risikoidentifikation, der Bewertung und der Umsetzung von Maßnahmen alle Aspekte abdecken. Wichtig ist es hierbei den Fachbereich einzubinden und zentrale Prozesse zu etablieren, die eine effektive Steuerung von Risiken und Abweichungen ermöglichen.

Wir von ADWEKO stehen Ihnen bei der Umsetzung, Verifizierung und Optimierung Ihrer Prozesse rund um das Informationsrisikomanagement gerne zur Seite.