IT-Security Management

ADWEKO unterstützt Finanzdienstleister beim IT-Security Management Ihrer Systemlandschaft.

Jede IT-Systemlandschaft unterliegt verschiedenen Risiken, die mit der wachsenden Bedeutung der IT einhergehend steigen. Neben den internen Risiken, wie beispielsweise Fehlbedienung oder Missbrauch wächst gerade die Bedeutung der externen Risiken, wie zum Beispiel Hacker-Angriffe. Um diesen wachsenden Risiken Rechnung zu tragen, entwickelt der Regulator die aufsichtlichen Anforderungen weiter und definiert die aufsichtlichen Schwerpunkte regelmäßig neu.

Im Fokus des aufsichtlichen Sicherheitsmanagement steht der Schutz von Informationen, die durch bzw. mit der IT verarbeitet werden. Die jeweiligen Informationen sind hinsichtlich ihres Schutzbedarfs für die jeweiligen Schutzziele „Vertraulichkeit”, “Integrität”, “Verfügbarkeit” und “Authentizität” zu bewerten und davon ausgehend sind je nach Schutzziel entsprechende Soll-Maßnahmen zum Schutz dieser Informationen bei den verarbeitenden IT-Assets (Applikationen, Prozesse) umzusetzen.

Aufbau eines zentralen Identity & Access Management

Implementierung eines zentralen Berechtigung-smanagementtools mit autom. Prozessen zur Vergabe und zum Entzug von Berechtigungen, dem SoD-Management und der Rezertifizierung

Management von individueller Datenverarbeitung

Definition eines Lebenszyklus für IDV mit Prozessen zur Identifikation, Schutz-bedarfsbestimmung, Entwicklung und Ablösung. Einführung eines IDV-Managementsystems zur Sicherstellung der Vollständigkeit des IDV-Inventars

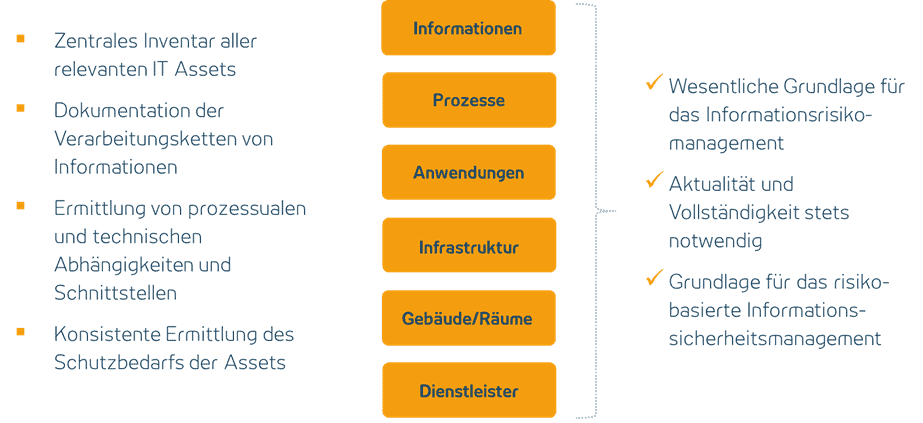

Aufbau des Informationsverbunds

Aufbau eines vollständigen und jederzeit aktuellen Informationsverbunds als Überblick über die IT-Assets (Informationen, Prozesse, Anwendungen, Infrastruktur, Gebäude, Dienstleister) und zur Schutzbedarfsbe-stimmung

DIGITALE OPERATIVE RESILIENZ

ZUKUNFTSSICHER IN DER DIGITALEN WELT

Innerhalb des IT-Security-Managements gibt es eine Vielzahl von Wechselwirkungen zwischen den einzelnen Disziplinen, deshalb betrachten wir in unseren Projekten IT-Security-Management immer gesamthaft. Themen wie das Management von Administratoren als Teil des Berechtigungsmanagements und deren Überwachung innerhalb des operativen Informationssicherheitsmanagement mithilfe des SIEM lassen sich schwerlich voneinander lösen.

Der Aufbau eines umfassenden Informationssicherheitsmanagementsystems und die Kontrolle von dessen Umsetzung und Einhaltung im Rahmen eines Internen Kontroll-Systems, dass sowohl 1st als auch 2nd Line umfasst, ist ein wesentlicher Schritt in Richtung anhaltender IT Security.

Der Informationsverbund ist ein wesentlicher Baustein im Informations-sicherheitsmanagement, so werden hier die verschiedenen IT-Assets und deren Schnittstellen und Abhängigkeiten dokumentiert, um den Schutzbedarf der IT-Assets bestimmen zu können. Neben der klassischen Betrachtung der verarbeiteten Informationsobjekte für die Schutzziele Vertraulichkeit, Integrität und Authentizität und der unterstützten Prozesse zur Bestimmung der Verfügbarkeitsanforderungen sollten auch Kumulationsrisiken und technische Abhängigkeiten bei der Schutzbedarfs-bestimmung berücksichtigt werden.

Abhängig vom Schutzbedarf der IT-Assets sollten risikobasiert unterschiedlich starke Soll-Maßnahmen definiert werden, die idealerweise in einem übergreifenden Soll-Maßnahmen-Katalog beschrieben werden.

AUSLAGERUNGSMANAGEMENT

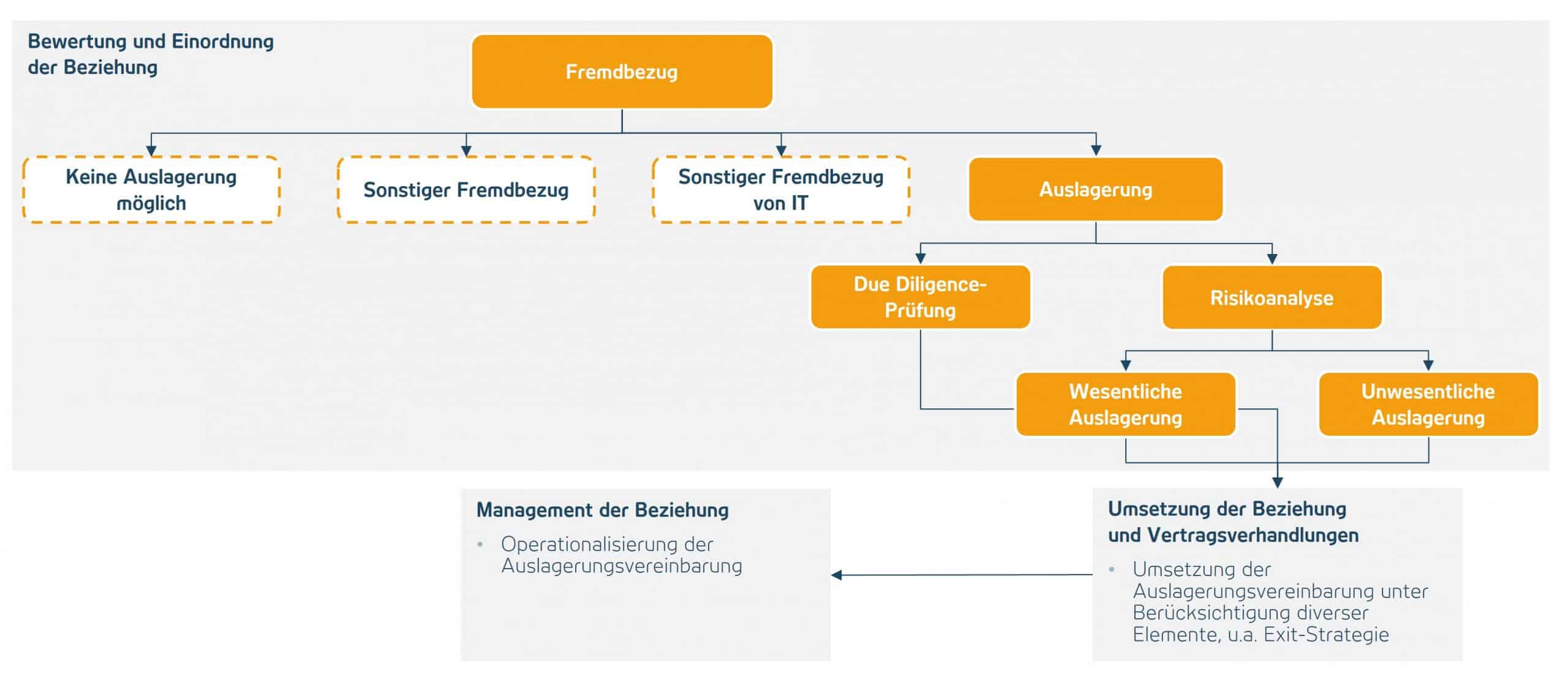

Das Auslagerungsmanagement hat die Aufgabe sicherzustellen, dass das regulierte Institut jederzeit die volle Verantwortung für ausgelagerte Tätigkeiten inne hat. Es muss über die ausgelagerte Tätigkeit so informiert sein, als würde sie innerhalb des Instituts selbst erbracht werden. Um das zu gewährleisten, muss das Auslagerungsmanagement möglichst früh in den Einkaufsprozess mit einbezogen werden. So kann jeder Fremdbezug auf seine regulatorische Relevanz hin untersucht werden. Darüber hinaus wird ein angemessenes Management der Dienstleisterbeziehung und der daraus entstehenden Risiken sowie eine regelmäßige Überprüfung derselben ermöglicht.

Je wesentlicher die erkannten Risiken – und damit die Auslagerungen – sind, desto strenger sind die aufsichtlichen Anforderungen, die es zu erfüllen gilt. Das gilt nicht nur für den Vertrag mit dem Dienstleister, sondern auch für die Operationalisierung der Beziehung. Beispielweise müssen regelmäßig Berichte zur Leistungserbringung des Dienstleisters eingeholt, geprüft und die Ergebnisse an Management und ggf. Aufsicht berichtet werden.

Das Auslagerungsmanagement hat enge Bezugspunkte zum Notfallmanagement und zur Informationssicherheit sowie dem Datenschutz. Querschnittsthemen bestehen ebenfalls mit den operativen Vorgaben der BAIT, VAIT, ZAIT bzw. KAIT.

MEHR ZUM THEMA REGULATION & INFORMATION SECURITY?

Als ADWEKO kennen wir die Fallstricke im IT-Security-Management und wissen, wie wir projekthaft Maßnahmen konzipieren und implementieren und sie danach auch in der Linie weiterführen.